- Home>

- Open Source Intelligence (OSINT)

Mengumpulkan informasi yang relevan untuk investigasi keamanan siber adalah tugas yang sulit, terutama ketika beroperasi dengan informasi terbatas tentang musuh. OSINT adalah intelijen non-sensitif yang digunakan oleh analis untuk menjawab persyaratan intelijen rahasia, tidak rahasia, dan eksklusif dalam disiplin intelijen sebelumnya.

Open Source Intelligence, lebih dikenal sebagai OSINT, adalah teknologi yang mengacu pada sumber informasi yang tersedia untuk umum dan terbuka (sebagai lawan dari sumber rahasia atau rahasia) yang digunakan sehubungan dengan intelijen. OSINT adalah informasi yang berasal dari publik dan open source. Sejumlah besar intelijen yang dapat ditindaklanjuti dan diprediksi diperoleh dari sumber publik dan non-rahasia. Artinya, informasi yang dikumpulkan tersedia tidak hanya untuk konsumsi publik, tetapi juga untuk seluruh komunitas intelijen.

Penggunaan intelijen sumber terbuka sudah ada sejak Perang Dunia II, tetapi proses ini telah digunakan secara resmi sejak pemerintah AS mengakui pentingnya menggunakan informasi dari sumber terbuka seperti siaran radio dan pers. Central Intelligence Agency (CIA) telah mendirikan Open Source Center untuk membangun keahlian yang sudah mapan dari pendahulunya, Office of Strategic Services (OSS). Tujuan utamanya adalah untuk memahami, menerjemahkan, dan menganalisis siaran radio asing dan pers, serta untuk mengakses informasi tentang pemerintah dan organisasi asing.

Informasi sumber terbuka tersedia untuk umum dalam bentuk sumber daya dan situs web yang dapat ditemukan dan ditemukan melalui mesin pencari online, yang sangat memudahkan pengumpulan informasi sumber terbuka. Open source dianggap lebih mudah diakses daripada metode pengumpulan informasi tradisional, karena tidak memerlukan teknik, alat, atau keterampilan khusus untuk mengakses informasi.

Inilah mengapa sangat penting untuk menggunakan kecerdasan sumber terbuka. Ini memberi Anda kemampuan untuk menemukan dan memperbaiki kerentanan di jaringan organisasi Anda, memperbaikinya, dan menghapus informasi sensitif sebelum pelaku ancaman menggunakan alat dan teknik yang sama untuk mengeksploitasinya. Sukses adalah komponen kunci dari analis OSINT karena, tanpanya, peneliti dapat mendapat masalah serius dengan secara tidak sengaja memperingatkan target mereka, mengumpulkan data secara tidak benar, atau membuatnya kurang berguna saat dikirimkan ke pelanggan.

Sementara definisi OSINT menjadi semakin rumit, orang semakin memanfaatkan kecerdasan sumber terbuka di dunia saat ini. Ada banyak orang di luar sana yang ditugaskan untuk menggali melalui Internet dan menempatkan semua data dan informasi yang ingin mereka publikasikan secara online.

Undang-undang perlindungan data seperti GDPR hanya memperkuat penggunaan sistem OSINT yang sesuai. Semua informasi yang dikumpulkan selama penggeledahan tersedia secara terbuka dan tanpa surat perintah penggeledahan atau panggilan pengadilan. Informasi dapat diambil dengan cara yang legal dan memiliki hak cipta.

Meskipun teknologi intelijen serupa telah ada selama ratusan tahun, OSINT telah mendapatkan momentum dalam beberapa tahun terakhir karena munculnya Internet dan proliferasi sumber terbuka.

Penggunaan informasi yang tersedia untuk umum untuk mengumpulkan informasi membawa risiko dibandingkan dengan penggunaan sumber daya manusia di lapangan, terutama di negara-negara yang bermusuhan, atau penggunaan satelit mata-mata. OSINT dapat digunakan dalam berbagai situasi, seperti serangan cyber, spionase cyber, dan operasi cyber.

Pengumpulan OSINT umumnya lebih murah daripada sumber intelijen lainnya. Meskipun ada sejumlah alat sumber terbuka untuk digunakan dalam komunitas intelijen, salah satunya adalah mesin pencari, Google, sebagaimana kebanyakan orang menyebutnya. Melakukan serangan rekayasa sosial terhadap target juga dipandang sebagai bentuk pengumpulan informasi secara aktif.

Salah satu masalah terbesar yang dihadapi pakar keamanan adalah bahwa pengguna secara tidak sengaja mengungkapkan aset dan informasi sensitif di Internet. Inilah mengapa sangat penting untuk menggunakan kecerdasan sumber terbuka untuk tujuan keamanan, karena ini memberi Anda kemampuan untuk menemukan, memperbaiki, dan menghapus informasi sensitif menggunakan alat dan teknik yang sama dengan yang digunakan pelaku ancaman untuk mengeksploitasinya.

Baik Anda mencari informasi tentang serangan teroris, perdagangan narkoba, atau investigasi kriminal, penting untuk memahami apa sebenarnya layanan intelijen sumber terbuka dan cara kerjanya termasuk pengumpulan, penggunaan, dan penggunaannya, serta alatnya. dan teknik yang dapat digunakan untuk menangkap dan menganalisisnya.

Mengumpulkan informasi yang relevan untuk investigasi keamanan siber adalah tugas yang sulit, terutama ketika beroperasi dengan informasi terbatas tentang musuh. OSINT adalah intelijen non-sensitif yang digunakan oleh analis untuk menjawab persyaratan intelijen rahasia, tidak rahasia, dan eksklusif dalam disiplin intelijen sebelumnya.

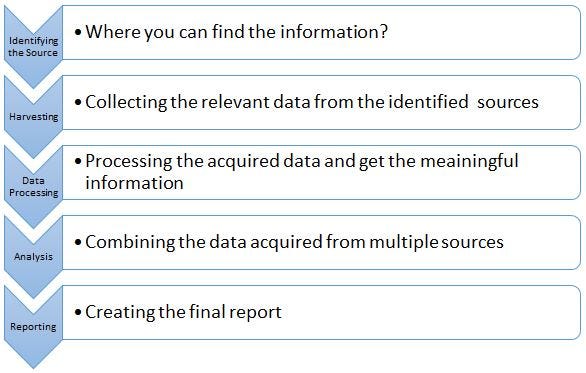

Proses OSINT

Pertama, Anda harus memiliki pemahaman yang baik tentang proses pengadaan dan penggunaan intelijen sumber terbuka, serta kebijakan dan prosedur keamanan organisasi Anda.

Analis OSINT biasanya mengikuti proses OSINT seperti yang ditunjukkan di bawah ini.

Sumber Daya dan Teknik OSINT

OSINT banyak digunakan oleh peretas dan penguji penetrasi untuk mengumpulkan informasi tentang target tertentu secara online. Salah satu masalah terbesar yang dihadapi pakar keamanan adalah keteraturan yang biasanya, baik, pengguna secara tidak sengaja mempublikasikan aset dan informasi sensitif di Internet. OSINT untuk memerangi kebocoran data dan untuk mengetahui apa yang menyebabkan ancaman dunia maya di masa depan, dan untuk membuat strategi ancaman organisasi dengan menganalisis sumber OSINT dalam organisasi dan menggabungkan informasi ini dengan informasi lain untuk mencapai kebijakan manajemen risiko dunia maya yang efektif yang membantu organisasi melindungi diri mereka dari ancaman siber seperti ransomware, phishing, dan serangan siber lainnya.

Biasanya, analis OSINT memiliki strategi dan kerangka kerja dan mereka mengatur alat dan teknik mereka berdasarkan strategi dan kerangka kerja ini. Mereka tidak mengumpulkan setiap informasi yang tersedia melalui Internet.

Koleksi OSINT dapat dikategorikan menjadi dua kelompok: koleksi pasif dan aktif. Sementara pengumpulan aktif menggunakan berbagai teknik untuk mengumpulkan data, pengumpulan pasif melibatkan penggunaan platform intelijen ancaman (TIP).

Sumber daya OSINT yang paling umum adalah sebagai berikut;

· Pencarian metadata

· Mesin pencari

· Media sosial

· Komunitas Daring

· Alamat email

· Nama pengguna

· Mesin Pencari Orang

· Nomor telepon

· Peta Daring

· Pencarian kode

· Dokumen

· Gambar-gambar

· Video

· Nama Domain

· Alamat IP

· Catatan Pemerintah & Bisnis

· Mata Uang Virtual

· Alat Linux Tingkat Lanjut

· Penelitian Geospasial

· Pelanggaran & Kebocoran Data

Secara teknis, siapa pun yang mengetahui cara menggunakan alat dan teknik ini untuk mengakses informasi dikatakan telah menggunakan proses ini. Namun, karena teknik ini berubah-ubah karena perubahan teknologi, sebagian besar tidak dapat dilakukan oleh siapa pun yang memiliki pengetahuan.

Alat OSINT

Dengan menggunakan alat OSINT, analis dapat memahami banjir data yang tersedia untuk umum dan mengubahnya menjadi informasi yang dapat digunakan. Alat memainkan peran penting dalam pencarian informasi, tetapi tidak akan membantu semua pengguna kecuali Anda tahu betapa pentingnya penggunaan alat ini.

Katakanlah tugas Anda adalah mencari tahu nama pengguna mana yang ada di berbagai situs web, seperti Facebook, Twitter, LinkedIn, dan situs media sosial lainnya. Anda menjalankan beberapa alat untuk mengumpulkan tujuan dan informasi terkait yang dapat Anda korelasikan dan gunakan nanti. Sebaliknya, ini dimungkinkan dengan menggunakan alat sumber terbuka yang terhubung ke situs web yang berbeda (lebih dari yang saya ingat) dan memeriksa semua nama pengguna dan keberadaan di situs web sekaligus.

Meskipun ada banyak alat untuk OSINT, saya tidak menyarankan untuk mendekati kecerdasan sumber terbuka karena hanya menggunakan alat untuk menemukan sesuatu dan segala sesuatu yang mungkin menarik atau berguna.

Berikut adalah alat OSINT yang paling banyak digunakan;

· Google Dork

Google — Dorking, juga dikenal sebagai “peretasan Google” — dapat mengembalikan informasi yang sulit ditemukan dengan permintaan pencarian sederhana. Ini adalah string pencarian yang digunakan oleh operator mesin pencari tingkat lanjut untuk menemukan informasi yang tidak tersedia di situs web. Google — y, kadang-kadang disebut hanya sebagai dorks, adalah operator istilah pencarian lanjutan yang menggunakan Operator Pencarian Lanjutan untuk menemukan informasi yang tidak mudah diakses di situs web. Ini adalah perpanjangan dari operator tambahan Google, tetapi juga merupakan istilah sehari-hari untuk peretasan Google.

Ini menggunakan string pencarian dengan operator pencarian lanjutan untuk mengetahui informasi tentang situs, seperti nama situs, lokasi, tanggal, dan waktu.

Kerangka kerja OSINT untuk menilai persepsi publik dan mendukung pengambilan keputusan, dan untuk mendukung pengumpulan dan analisis data.

CheckUserNames adalah instrumen OSINT internet yang dapat membantu Anda menemukan nama pengguna di lebih dari 170 platform media sosial.

HaveIbeenPwned adalah alat yang dapat memberi tahu Anda jika akun Anda telah disusupi atau tidak di masa lalu.

BeenVerified adalah alat lain untuk mencari catatan publik orang di Internet.

· Censys

Censys adalah mesin pencari untuk mengumpulkan data tentang perangkat apa pun yang terhubung ke Internet.

BuiltWith memberikan informasi terperinci tentang CMS yang digunakan seperti WordPress, Joomla, Drupal, dll, serta pustaka Javascript dan CSS yang lengkap seperti jquery, bootstrap/foundation, font eksternal, jenis server web (Nginx, Apache, IIS, dll), SSL penyedia serta penyedia web-hosting yang digunakan.

· Maltego

Maltego menawarkan solusi untuk kecerdasan sumber terbuka dan analisis tautan visual.

· Recon-Ng

Recon-ng adalah kerangka kerja pengintaian berfitur lengkap yang dirancang dengan tujuan menyediakan lingkungan yang kuat untuk melakukan pengintaian berbasis web sumber terbuka dengan cepat dan menyeluruh.

· Pemanen

Harvester adalah alat yang sangat mudah digunakan, namun kuat dan efektif yang dirancang untuk digunakan pada tahap awal uji penetrasi atau keterlibatan tim merah. Gunakan untuk pengumpulan intelijen sumber terbuka (OSINT) untuk membantu menentukan lanskap ancaman eksternal perusahaan di internet. Alat ini mengumpulkan email, nama, subdomain, IP, dan URL menggunakan berbagai sumber data publik.

· Shodan

Shodan memiliki server yang berlokasi di seluruh dunia yang merayapi Internet untuk menyediakan kecerdasan Internet terbaru.

· Jigsaw

Jigsaw adalah alat OSINT yang memungkinkan Anda mengumpulkan informasi tentang karyawan perusahaan mana pun.

SpiderFoot adalah alat pengintaian untuk meluncurkan kueri lebih dari 100 sumber data publik untuk mengumpulkan intelijen tentang nama generik, nama domain, alamat email, dan alamat IP.

Creepy adalah Alat OSINT geolokasi yang menawarkan pengumpulan informasi geolokasi melalui platform jejaring sosial.

· Nmap

Nmap adalah salah satu alat yang paling populer dan banyak digunakan oleh para profesional keamanan untuk penemuan jaringan dan audit keamanan.

· WebShag

Webshag adalah alat audit server web multi-utas, multi-platform yang memungkinkan Anda mengumpulkan fungsionalitas yang umumnya berguna untuk audit server web seperti perayapan situs web, pemindaian URL, atau fuzzing file.

· OpenVAS

OpenVAS (Open Vulnerability Assessment System) adalah kerangka kerja keamanan dengan OpenVAS Scanner, agen yang sangat efisien yang menjalankan semua tes kerentanan jaringan melalui mesin target.

· Sengit

Fierce adalah pemindai semi-ringan yang membantu menemukan ruang IP dan nama host yang tidak bersebelahan dengan domain tertentu. Ini benar-benar dimaksudkan sebagai pra-kursor untuk nmap, unicornscan, nessus, nikto, dll, karena semua itu mengharuskan Anda sudah tahu ruang IP apa yang Anda cari.

Unicornscan adalah alat OSINT yang dapat memindai perangkat/jaringan TCP/IP, Protokol UDP, mengidentifikasi A/P OS, mendeteksi aplikasi dan komponen, serta mendukung Output Relasional SQL.

· Foca

FOCA (Organisasi Sidik Jari dengan Arsip yang Dikumpulkan) adalah alat yang digunakan terutama untuk menemukan metadata dan informasi tersembunyi dalam dokumen yang dipindainya. Dokumen-dokumen ini mungkin ada di halaman web dan dapat diunduh dan dianalisis dengan FOCA.

· ZoomEye

ZoomEye adalah mesin pencari IoT OSINT yang menggunakan Wmap dan Xmap untuk membangun basis datanya.

Spyse memegang database terbesar dari jenisnya, yang berisi berbagai macam data OSINT berguna untuk pengintaian.

· IVRE

IVRE (Prancis: Instrument de veille sur les réseaux extérieurs) atau DRUNK (Dynamic Recon of UNKnown networks) adalah kerangka kerja sumber terbuka untuk pengintaian jaringan, yang ditulis dengan Python. Itu bergantung pada alat sumber terbuka yang kuat untuk mengumpulkan intelijen dari jaringan, secara aktif atau pasif.

Metagoofil adalah alat pengumpulan informasi yang dirancang untuk mengekstrak metadata dokumen publik (pdf,doc,xls,ppt,docx,pptx,xlsx) milik perusahaan target.

· Exiftool

ExifTool adalah perpustakaan Perl platform-independen ditambah aplikasi baris perintah untuk membaca, menulis, dan mengedit informasi meta dalam berbagai file. ExifTool mendukung banyak format metadata yang berbeda termasuk EXIF, GPS, IPTC, XMP, JFIF, GeoTIFF, ICC Profile, Photoshop IRB, FlashPix, AFCP, dan ID3, serta catatan pembuat banyak kamera digital oleh Canon, Casio, DJI, FLIR , FujiFilm, GE, GoPro, HP, JVC/Victor, Kodak, Leaf, Minolta/Konica-Minolta, Motorola, Nikon, Nintendo, Olympus/Epson, Panasonic/Leica, Pentax/Asahi, Fase Satu, Reconyx, Ricoh, Samsung, Sanyo, Sigma/Foveon, dan Sony.

Selain alat ini, dengan bantuan kecerdasan buatan, analis OSINT mampu menangkap aliran data yang tersedia untuk umum secara bermakna dan mengubahnya menjadi kecerdasan sumber terbuka yang dapat digunakan.

Sebagai kesimpulan, alat OSINT memainkan peran penting dalam pencarian informasi, dan alat ini akan membantu tidak hanya bagi pengguna untuk mengetahui pentingnya menggunakan alat ini, tetapi juga untuk memahami apa yang tersedia di pasar. Mengawasi informasi open source — perspektif yang menarik dari perspektif seorang analis atau peneliti.

Sumber yang Dikutip

- https://geekflare.com/osint-tools/

- https://www.recordedfuture.com/open-source-intelligence-definition/

- https://www.knowledgenile.com/blogs/osint-challenges/

- https://www.secjuice.com/introduction-to-open-source-intelligence-osint/

- https://cyware.com/educational-guides/cyber-threat-intelligence/what-is-open-source-intelligence-osint-b81f

- https://securitytrails.com/blog/osint-tools

- https://www.campusce.net/iptm/course/course.aspx?C=407

- https://en.wikipedia.org/wiki/Open-source_intelligence