Cara memunculkan image from url di php #bikinapi

Assalamualaikum sobat-sobat... Kalo di postingan kemarin result nya json nah sekarang kita belajar bagaimana cara membuat output nya bukan text melainkan media.

Oke step pertama kalian buat dulu file php nya disini nama file saya dalah index.php.

index.php

<?php

?>

setelah itu kita akan memasukan script untuk mengambil value dari para meter. Disini saya ingin menggunakan parameter "no" dan parameter "apikey" maka script yang harus saya masukan adalah seperti dibawah ini.

$apikey = $_GET['apikey'];

dan saya akan memunculkan teks nya dengan "echo".

echo $apikey;

dan

jika saya memasukan parameter seperti ini

"index.php?apikey=rasitech" maka output nya akan

seperti dibawah sini.

rasitech

kita sudah berhasil mengambil value dari parameter, sekarang bagaimana cara kita mengambil image dari api seseorang?

oke yang perlu kalian masukan adalah script untuk mengambil isi dari page atau biasa di sebut mengambil view source nya. Dapat kalian lihat scriptnya di bawah saini.

header('Content-type: image/jpeg');

$url = "";

$image = file_get_contents($url);

echo $image;

Untuk header sesuaikan sama output yang kalian inginkan. Bisa image, video, audio. Untuk extensi bisa png,jpg,mp4,mp3 dll. Nah seletelah selesai menambahkan script jangan lupa untuk memasukan image nya di "$url" dan hasilnya akan seperti ini.

$url = "https://i.ytimg.com/vi/iKY20GlX-Xk/maxresdefault.jpg";

sudah paham kan...? nah sekarang saya akan membuat kodingan "If & Else". saya rasa kalian sudah paham logika ini lah yaaa... jadi saya akan langsung kasih lihat hasil dari pembelajaran kita kali ini.

<?php

$apikey = $_GET['apikey'];

if ($apikey != 'rasitech') {

echo '{

"code": "200",

"creator": "rasi tech",

"result" : "Maaf Apikey yang anda masukan salah!"

}';

} else {

header('Content-type: image/jpeg');

$url = "https://i.ytimg.com/vi/iKY20GlX-Xk/maxresdefault.jpg";

$image = file_get_contents($url);

echo $image;

}

?>

ets... tapi jangan seneng dulu... Kenapa? karena kita belum memasukan header. Jadi header itu script untuk ngasih tahu ke browser kita kalo halaman ini akan di tampilkan dalam bentuk apa. Bisa Text,Json,Xml,Audio,Video atau Image. Karena kalo tidak maka ketika seseorang ingin mengintegrasikan api kalian maka script nya bisa mengambil hasil json nya...

jadi ini masih dalam format text belum json. Contohnya kalo kalian mau memasukannya di Node JS maka kalo kalian tidak memberikan header maka script akan error... karena saat script node js ingin mengambil id dari json dia tidak bisa membaca script json nya karena dia mendeteksi kalo halaman tersebut masih dalam bentuk text bukan json, nah dari pada banyak bicara langsung saja ke script nya.

header('Content-Type: application/json');maka keseluruhan script adalah seperti ini

.

<?php

header('Content-Type: application/json');

$apikey = $_GET['apikey'];

if ($apikey != 'rasitech') {

echo '{

"code": "200",

"creator": "rasi tech",

"result" : "Maaf Apikey yang anda masukan salah!"

}';

} else {

header('Content-type: image/jpeg');

$url = "https://i.ytimg.com/vi/iKY20GlX-Xk/maxresdefault.jpg";

$image = file_get_contents($url);

echo $image;

}

?>

Sekarang tinggal kalian upload ke webhosting kalian dan jalankan scriptnya.

saya rasi tech wassalamualaikum wr wb, kalo ada pertanyaan silahan komen di bawah atau lewat widget di sebelah kanan.

Cara memunculkan result json api seseorang ke script kita #bikinapi

Assalamualaikum sobat-sobat... Sudah lama nih saya enggak posting dan sekarang blog ini posting lagi, dan sesuai judul postingan kali ini saya akan memberikan tutorial cara mengambil json seseorang.

Oke step pertama kalian buat dulu file php nya disini nama file saya dalah index.php.

index.php

<?php

?>

setelah itu kita akan memasukan script untuk mengambil value dari para meter. Disini saya ingin menggunakan parameter "no" dan parameter "apikey" maka script yang harus saya masukan adalah seperti dibawah ini.

$nomor = $_GET['no'];

$apikey = $_GET['apikey'];

dan saya akan memunculkan teks nya dengan "echo".

echo $nomor;

echo $apikey;

dan jika saya memasukan parameter seperti ini "index.php?apikey=rasitech&no=6287883353421" maka output nya akan seperti dibawah sini.

6287883353421rasitech

kita sudah berhasil mengambil value dari parameter, sekarang bagaimana cara kita mengambil json dari api seseorang?

oke yang perlu kalian masukan adalah script untuk mengambil isi dari page atau biasa di sebut mengambil view source nya. Dapat kalian lihat scriptnya di bawah saini.

$url = "url api nya";

$ch = curl_init();

curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, true);

curl_setopt($ch, CURLOPT_URL, $url);

$result = curl_exec($ch);

curl_close($ch);

echo $result;

nah untuk url kalian bisa paste aja url api yang sudah kalian miliki. Dan bagaimana kalo kita mau naro value url parameter kita di url nya...?

nah lihat script dibawah sini.

$url = "http://rasitech.epizy.com/call/?no=87883353421";

masih ingat dengan url parameter saya? yang "$nomor = $_GET['no'];" nah saya akan memasukan value dari parameter url saya ke url yang ada di script dengan cara seperti ini.

$url = "http://rasitech.epizy.com/call/?no=$nomor";

jadi kan kita sudah set kalo "$nomor" adalah value dari url parameter "no" kenapa saya buat seperti ini karena saupaya lebih simple kalo mau di masukin ke script2 lain. Nah ini nih hasilnya kalo saya enggak set "$nomor" ke value dari parameter "no".

$url = "http://rasitech.epizy.com/call/?no=$_GET['no']";

coba kalian lihat, jadi aneh dan ribet kan... makanya saya set aja pake id "$nomor". Itu sih sesuka hati kalian mau id nya apa... tapi saya pake kata "nomor". kalo kalian mau buat jadi "$no" juga bisa nanti masukinnya gini.

$url = "http://rasitech.epizy.com/call/?no=$no";

sudah paham kan...? nah sekarang saya akan membuat kodingan "If & Else". saya rasa kalian sudah paham logika ini lah yaaa... jadi saya akan langsung kasih lihat hasil dari pembelajaran kita kali ini.

<?php

$nomor = $_GET['no'];

$apikey = $_GET['apikey'];

if ($apikey != 'rasitech') {

echo '{

"code": "200",

"creator": "rasi tech",

"result" : "Maaf Apikey yang anda masukan salah!"

}';

} else {

$url = "http://rasitech.epizy.com/call/?no=$nomor";

$ch = curl_init();

curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, true);

curl_setopt($ch, CURLOPT_URL, $url);

$result = curl_exec($ch);

curl_close($ch);

echo $result;

}

?>

ets... tapi jangan seneng dulu... Kenapa? karena kita belum memasukan header. Jadi header itu script untuk ngasih tahu ke browser kita kalo halaman ini akan di tampilkan dalam bentuk apa. Bisa Text,Json,Xml,Audio,Video atau Image. Karena kalo tidak maka ketika seseorang ingin mengintegrasikan api kalian maka script nya bisa mengambil hasil json nya...

jadi ini masih dalam format text belum json. Contohnya kalo kalian mau memasukannya di Node JS maka kalo kalian tidak memberikan header maka script akan error... karena saat script node js ingin mengambil id dari json dia tidak bisa membaca script json nya karena dia mendeteksi kalo halaman tersebut masih dalam bentuk text bukan json, nah dari pada banyak bicara langsung saja ke script nya.

header('Content-Type: application/json');maka keseluruhan script adalah seperti ini

.

<?php

header('Content-Type: application/json');

$nomor = $_GET['no'];

$apikey = $_GET['apikey'];

if ($apikey != 'rasitech') {

echo '{

"code": "200",

"creator": "rasi tech",

"result" : "Maaf Apikey yang anda masukan salah!"

}';

} else {

$url = "http://rasitech.epizy.com/call/?no=$nomor";

$ch = curl_init();

curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, true);

curl_setopt($ch, CURLOPT_URL, $url);

$result = curl_exec($ch);

curl_close($ch);

echo $result;

}

?>

Sekarang tinggal kalian upload ke webhosting kalian dan jalankan scriptnya.

saya rasi tech wassalamualaikum wr wb, kalo ada pertanyaan silahan komen di bawah atau lewat widget di sebelah kanan.

Menggali informasi menggunakan Maltego di Kali Linux

Menggali informasi menggunakan Maltego di Kali Linux

- Block IP hosting

- Domain register

- Email user & admin

- Phone number

- Peta jaringan

- Buka maltego pada kali linuk anda, ada di menu Information Gathering > maltego

Jika sudah terdaftar anda bisa login dengan email dan password yang anda buat tadi

Jika sudah terdaftar anda bisa login dengan email dan password yang anda buat tadi

- Setelah selesai login maka akan muncul dialog Start a Machine, pilih Footprinting L3 Lalu di step kedua kita harus mamasukan domain atau link website tage

- Tampilan awalnya kurang lebih seperti ini, dan disini kita bisa menggali informasi dari target dengan klik kanan pada web target dan run all transforms

beginilah tampilan website yang ditargetkan tadi sudah di all transforms

beginilah tampilan website yang ditargetkan tadi sudah di all transforms Dan dibawah ini dalam tampilan Entry list

Dan dibawah ini dalam tampilan Entry list

- Untuk mencari informasi tentang alamat email, pilih ikon webnya lalu klik kanan pilih“mirror: email address found”

Inilah hasilnya terdapat 3 email yg terhubung dengan web tersebut :v

Inilah hasilnya terdapat 3 email yg terhubung dengan web tersebut :v

- untuk mencari data, dokumen, atau yang lainnya caranya sama seperti mencari email, tinggak klik kanan ikon webnya dan klik all transforms untuk menampilkannya

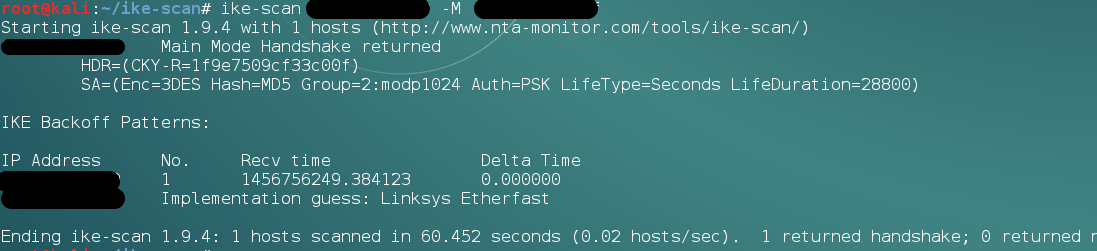

Pentesting ike-scan VPN

Pentesting ike-scan VPN

- Mode utama

- Mode agresif

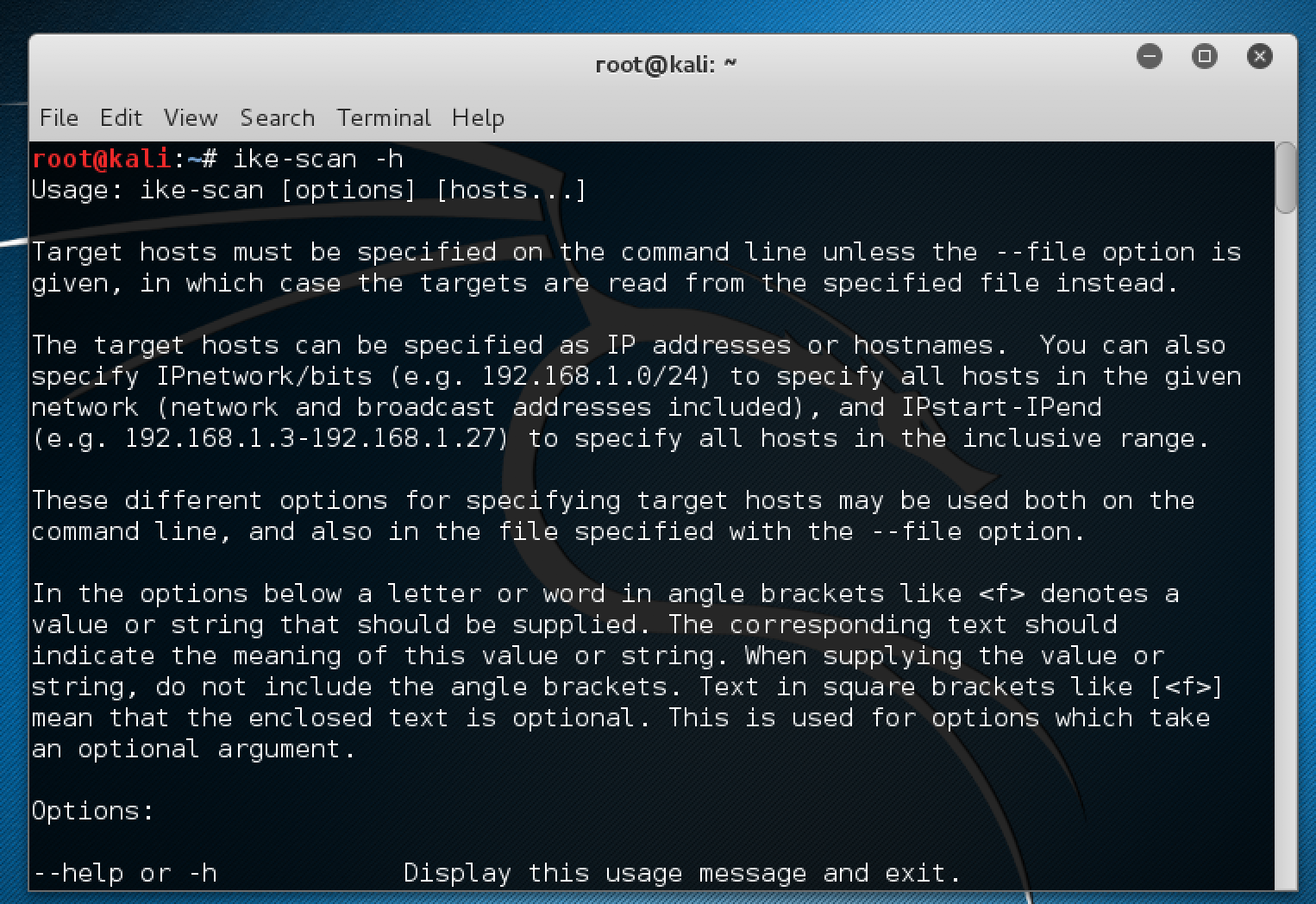

ike-scandan ikeprobe. Pertama kita instal ike-scandengan mengkloning repositori git:git clone https://github.com/royhills/ike-scan.gitike-scanikuti langkah-langkah yang diberikan:- Telusuri ke direktori tempat

ike-scandiinstal. - Instal

autoconfdengan menjalankan perintah berikut:

apt-get install autoconf- Jalankan

autoreconf --installuntuk menghasilkan.configurefile. - Lari

./configure. - Jalankan

makeuntuk membangun proyek. - Jalankan

make checkuntuk memverifikasi tahap pembangunan. - Jalankan

make installuntuk menginstalike-scan. - Untuk memindai host untuk jabat tangan mode agresif, gunakan perintah berikut:

ike-scan x.x.x.x -M -A

- Terkadang kita akan melihat respons setelah memberikan nama grup yang valid seperti (vpn):

ike-scan x.x.x.x -M -A id=vpn

Catatan

./dt_group_enum.sh x.x.x.x groupnames.dic- Menambahkan

-Pbendera padaike-scanperintah itu akan menunjukkan respons dengan hash yang ditangkap. - Untuk menyimpan hash, kami menyediakan nama file bersama dengan

-Pbendera. - Selanjutnya kita bisa menggunakan

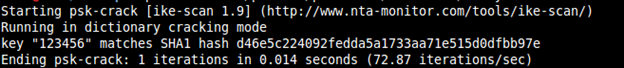

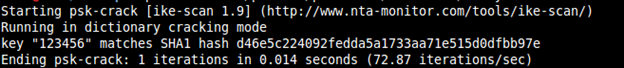

psk-crackdengan perintah berikut:

psk-crack -b 5 /path/to/pskkey- Di mana

-bmode dan panjang brute force5. - Untuk menggunakan serangan berbasis kamus, kami menggunakan perintah berikut:

psk-crack -d /path/to/dictionary /path/to/pskkey

Pentesting VPN's ike-scan

Pentesting VPN's ike-scan

- Main mode

- Aggressive mode

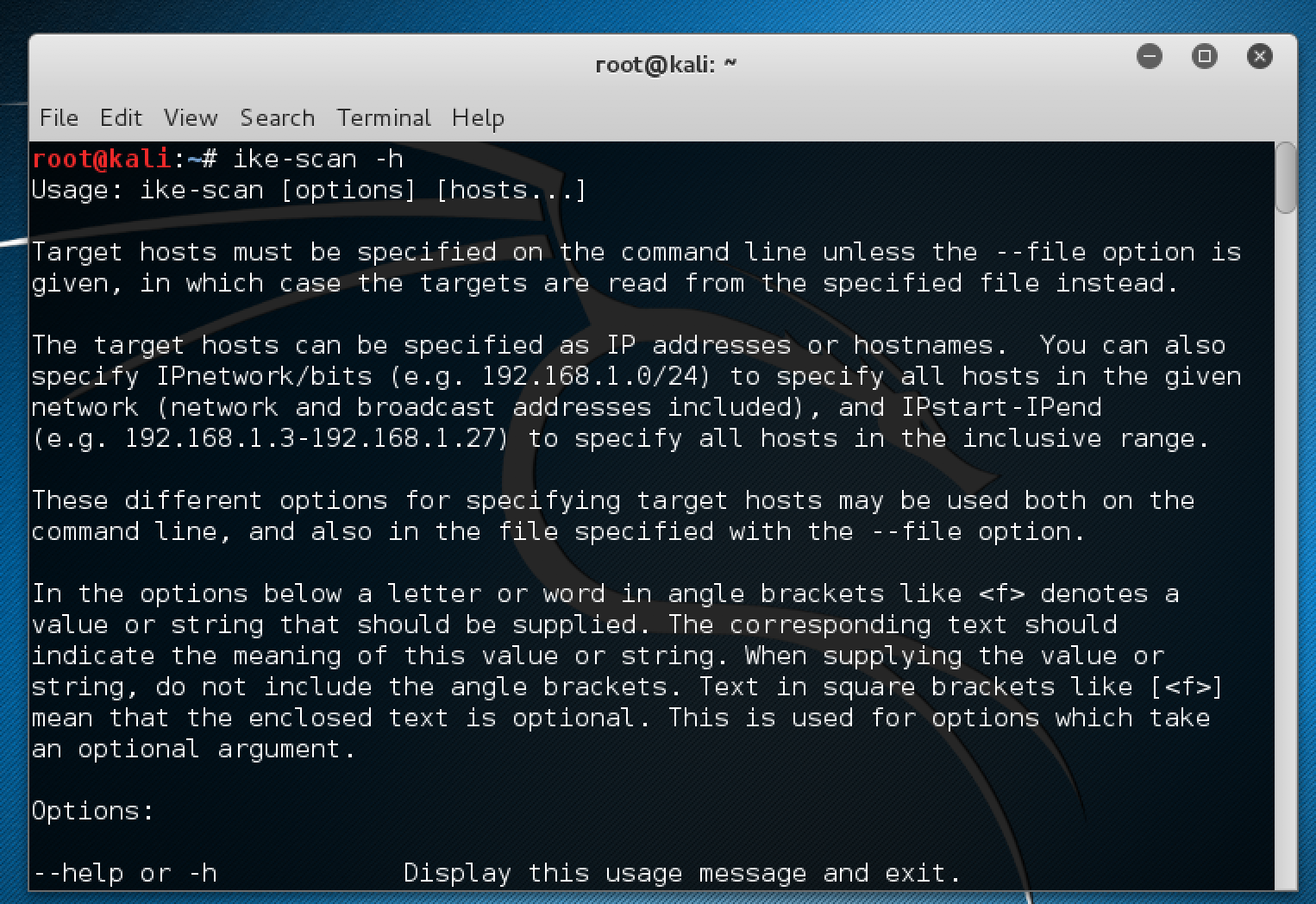

ike-scan and ikeprobe. First we install ike-scan by cloning the git repository:git clone https://github.com/royhills/ike-scan.gitike-scan follow the given steps:- Browse to the directory where

ike-scanis installed. - Install

autoconfby running the following command:

apt-get install autoconf- Run

autoreconf --installto generate a.configurefile. - Run

./configure. - Run

maketo build the project. - Run

make checkto verify the building stage. - Run

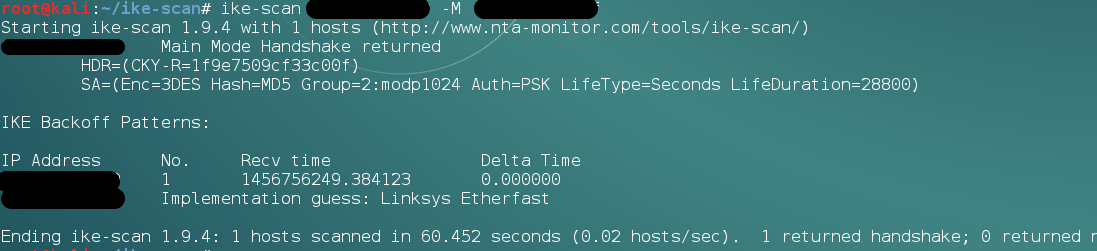

make installto installike-scan. - To scan a host for an aggressive mode handshake, use the following commands:

ike-scan x.x.x.x -M -A

- Sometimes we will see the response after providing a valid group name like (vpn):

ike-scan x.x.x.x -M -A id=vpn

Note

./dt_group_enum.sh x.x.x.x groupnames.dic- Adding a

-Pflag in theike-scancommand it will show a response with the captured hash. - To save the hash we provide a filename along with the

-Pflag. - Next we can use the

psk-crackwith the following command:

psk-crack -b 5 /path/to/pskkey- Where

-bis brute force mode and length is5. - To use a dictionary based attack we use the following command:

psk-crack -d /path/to/dictionary /path/to/pskkey