Pelanggan biasanya beralih ke internet untuk mendapatkan informasi dan membeli produk dan layanan. Untuk itu, sebagian besar organisasi memiliki situs web. Sebagian besar situs web menyimpan informasi berharga seperti nomor kartu kredit, alamat email dan kata sandi, dll . Ini membuat mereka menjadi target penyerang. Situs web yang rusak juga dapat digunakan untuk mengkomunikasikan ideologi agama atau politik dll.

Dalam tutorial ini, kami akan memperkenalkan kepada Anda beberapa teknik peretasan server dan bagaimana Anda dapat melindungi server dari serangan tersebut.

Dalam tutorial ini, Anda akan belajar:

Kerentanan server web

Server web adalah program yang menyimpan file (biasanya halaman web) dan membuatnya dapat diakses melalui jaringan atau internet . Server web membutuhkan perangkat keras dan perangkat lunak. Penyerang biasanya menargetkan eksploitasi dalam perangkat lunak untuk mendapatkan entri resmi ke server. Mari kita lihat beberapa kerentanan umum yang dimanfaatkan penyerang.

- Pengaturan default - Pengaturan ini seperti id pengguna dan kata sandi standar dapat dengan mudah ditebak oleh penyerang. Pengaturan default mungkin juga memungkinkan melakukan tugas-tugas tertentu seperti menjalankan perintah di server yang dapat dieksploitasi.

- Kesalahan konfigurasi sistem operasi dan jaringan - konfigurasi tertentu seperti memungkinkan pengguna untuk mengeksekusi perintah di server dapat berbahaya jika pengguna tidak memiliki kata sandi yang baik.

- Bug di sistem operasi dan server web - bug yang ditemukan di sistem operasi atau perangkat lunak server web juga dapat dieksploitasi untuk mendapatkan akses tidak sah ke sistem.

Selain kerentanan server web yang disebutkan di atas, hal-hal berikut juga dapat menyebabkan akses tidak sah

- Kurangnya kebijakan dan prosedur keamanan - kurangnya kebijakan dan prosedur keamanan seperti memperbarui perangkat lunak antivirus, menambal sistem operasi dan perangkat lunak server web dapat membuat lubang loop keamanan bagi penyerang.

Jenis-jenis Server Web

Berikut ini adalah daftar server web umum

- Apache - Ini adalah server web yang umum digunakan di internet. Ini cross platform tetapi biasanya diinstal di Linux. Sebagian besar situs web PHP di -host di server Apache .

- Layanan Informasi Internet (IIS) - Ini dikembangkan oleh Microsoft. Ini berjalan pada Windows dan merupakan server web kedua yang paling banyak digunakan di internet. Sebagian besar situs web asp dan aspx di-host di server IIS.

- Apache Tomcat - Sebagian besar situs web server Java (JSP) di-host pada jenis server web ini.

- Server web lain - Ini termasuk Server Web Novell dan server Lotus Domino IBM.

Jenis Serangan terhadap Server Web

Directory traversal attacks - Jenis serangan ini mengeksploitasi bug di server web untuk mendapatkan akses tidak sah ke file dan folder yang tidak ada dalam domain publik. Setelah penyerang memperoleh akses, mereka dapat mengunduh informasi sensitif, menjalankan perintah di server atau menginstal perangkat lunak berbahaya.

- Serangan Denial of Service - Dengan jenis serangan ini, server web mungkin macet atau tidak tersedia untuk pengguna yang sah.

- Pembajakan Sistem Nama Domain - Dengan jenis penyerang ini, pengaturan DNS diubah untuk menunjuk ke server web penyerang. Semua lalu lintas yang seharusnya dikirim ke server web dialihkan ke yang salah.

- Sniffing - Data tidak terenkripsi yang dikirim melalui jaringan dapat dicegat dan digunakan untuk mendapatkan akses tidak sah ke server web.

- Phishing - Dengan jenis serangan ini, serangan itu menyamar sebagai situs web dan mengarahkan lalu lintas ke situs web palsu. Pengguna yang tidak menaruh curiga mungkin tertipu untuk mengirimkan data sensitif seperti detail login, nomor kartu kredit, dll.

- Farming - Dengan jenis serangan ini, penyerang berkompromi dengan server Domain Name System (DNS) atau di komputer pengguna sehingga lalu lintas diarahkan ke situs jahat.

- Defacement - Dengan jenis serangan ini, penyerang mengganti situs web organisasi dengan halaman berbeda yang berisi nama, gambar, dan mungkin termasuk musik latar belakang dan pesan.

Efek serangan yang berhasil

- Reputasi organisasi dapat hancur jika penyerang mengedit konten situs web dan menyertakan informasi berbahaya atau tautan ke situs web porno

- The web server dapat digunakan untuk menginstal perangkat lunak berbahaya di pengguna yang mengunjungi situs dikompromikan . Perangkat lunak berbahaya yang diunduh ke komputer pengunjung dapat berupa virus, Trojan atau Botnet Software, dll.

- Data pengguna yang dikompromikan dapat digunakan untuk kegiatan penipuan yang dapat menyebabkan kerugian bisnis atau tuntutan hukum dari pengguna yang mempercayakan detail mereka kepada organisasi.

Alat serangan server web

Beberapa alat serangan server web umum meliputi;

- Metasploit - ini adalah alat sumber terbuka untuk mengembangkan, menguji dan menggunakan kode exploit. Ini dapat digunakan untuk menemukan kerentanan di server web dan menulis eksploit yang dapat digunakan untuk kompromi server.

- MPack - ini adalah alat eksploitasi web. Itu ditulis dalam PHP dan didukung oleh MySQL sebagai mesin database. Setelah server web dikompromikan menggunakan MPack, semua lalu lintas ke sana dialihkan ke situs web unduhan berbahaya.

- Zeus - alat ini dapat digunakan untuk mengubah komputer yang dikompromikan menjadi bot atau zombie. Bot adalah komputer yang dikompromikan yang digunakan untuk melakukan serangan berbasis internet. Botnet adalah kumpulan komputer yang disusupi. Botnet kemudian dapat digunakan dalam serangan penolakan layanan atau mengirim email spam.

- Neosplit - alat ini dapat digunakan untuk menginstal program, menghapus program, mereplikasi, dll.

Cara menghindari serangan di server Web

Suatu organisasi dapat mengadopsi kebijakan berikut untuk melindungi dirinya dari serangan server web.

- Manajemen tambalan - ini melibatkan pemasangan tambalan untuk membantu mengamankan server. Patch adalah pembaruan yang memperbaiki bug di perangkat lunak. Tambalan dapat diterapkan ke sistem operasi dan sistem server web.

- Instalasi dan konfigurasi sistem operasi yang aman

- Instalasi dan konfigurasi perangkat lunak server web yang aman

- Sistem pemindaian kerentanan - ini termasuk alat seperti Snort, NMap, Pemindai Akses Sekarang Mudah (SANE)

- Firewall dapat digunakan untuk menghentikan serangan DoS sederhana dengan memblokir semua lalu lintas yang datang mengidentifikasi sumber alamat IP penyerang.

- Perangkat lunak antivirus dapat digunakan untuk menghapus perangkat lunak berbahaya di server

- Menonaktifkan Administrasi Jarak Jauh

- Akun default dan akun yang tidak digunakan harus dihapus dari sistem

- Port & pengaturan default (seperti FTP di port 21) harus diubah ke port & pengaturan khusus (port FTP di 5069)

Aktivitas Peretasan: Meretas WebServer

Dalam skenario praktis ini, kita akan melihat anatomi serangan server web. Kami akan menganggap kami menargetkan www.techpanda.org . Kami sebenarnya tidak akan meretasnya karena ini ilegal. Kami hanya akan menggunakan domain untuk tujuan pendidikan.

Apa yang akan kita butuhkan

- Target www.techpanda.org

- Mesin pencari Bing

- Alat Injeksi SQL

- PHP Shell, kita akan menggunakan dk shell http://sourceforge.net/projects/icfdkshell/

Pengumpulan informasi

Kami perlu mendapatkan alamat IP target kami dan menemukan situs web lain yang memiliki alamat IP yang sama.

Kami akan menggunakan alat online untuk menemukan alamat IP target dan situs web lain yang berbagi alamat IP

- Masukkan URL https://www.yougetsignal.com/tools/web-sites-on-web-server/ di browser web Anda

- Masukkan www.techpanda.org sebagai target

- Klik tombol Periksa

- Anda akan mendapatkan hasil berikut

Berdasarkan hasil di atas, alamat IP target adalah 69.195.124.112

Kami juga menemukan bahwa ada 403 domain di server web yang sama.

Langkah selanjutnya adalah memindai situs web lain untuk kerentanan injeksi SQL . Catatan: jika kita dapat menemukan SQL yang rentan pada target, maka kita akan langsung mengeksploitasinya tanpa mempertimbangkan situs web lain.

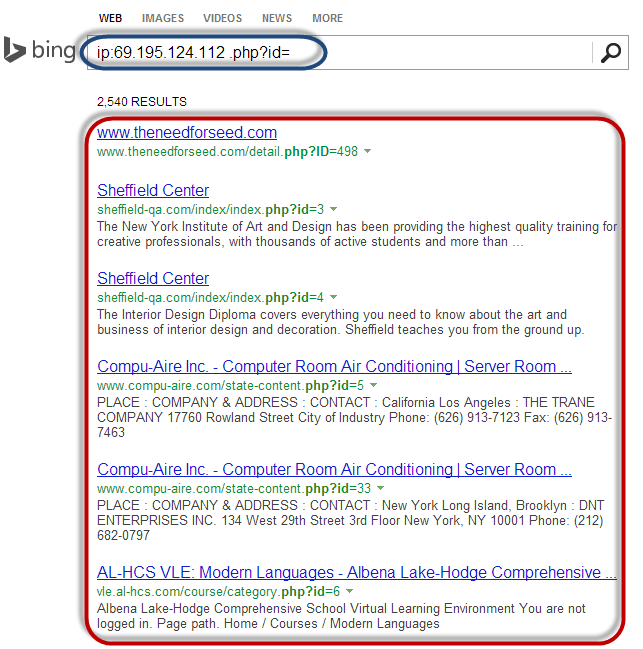

- Masukkan URL www.bing.com ke browser web Anda. Ini hanya akan berfungsi dengan Bing jadi jangan gunakan mesin pencari lain seperti google atau yahoo

- Masukkan permintaan pencarian berikut

ip: 69.195.124.112 .php? id =

SINI,

- "Ip: 69.195.124.112" membatasi pencarian untuk semua situs web yang di-host di server web dengan alamat IP 69.195.124.112

- “.Php? Id =” mencari URL variabel GET menggunakan parameter untuk pernyataan SQL.

Anda akan mendapatkan hasil berikut

Seperti yang Anda lihat dari hasil di atas, semua situs web yang menggunakan variabel GET sebagai parameter untuk injeksi SQL telah terdaftar.

Langkah logis berikutnya adalah memindai situs web yang terdaftar untuk kerentanan SQL Injection. Anda dapat melakukan ini menggunakan injeksi SQL manual atau menggunakan alat yang tercantum dalam artikel ini di SQL Injection.

Mengunggah PHP Shell

Kami tidak akan memindai situs web mana pun yang terdaftar karena ini ilegal. Mari kita asumsikan bahwa kita telah berhasil masuk ke salah satunya. Anda harus mengunggah shell PHP yang Anda unduh dari http://sourceforge.net/projects/icfdkshell/

- Buka URL tempat Anda mengunggah file dk.php.

- Anda akan mendapatkan jendela berikut

- Mengeklik URL Symlink akan memberi Anda akses ke file di domain target.

Setelah Anda memiliki akses ke file, Anda bisa mendapatkan kredensial login ke database dan melakukan apa pun yang Anda inginkan seperti defacement, mengunduh data seperti email, dll.

Ringkasan

- Server web menyimpan informasi berharga dan dapat diakses oleh domain publik. Ini menjadikan mereka target bagi penyerang.

- Server web yang umum digunakan termasuk Apache dan Internet Information Service IIS

- Serangan terhadap server web memanfaatkan bug dan Kesalahan Konfigurasi dalam sistem operasi, server web, dan jaringan

- Alat peretas server web yang populer termasuk Neosploit, MPack, dan ZeuS.

- Kebijakan keamanan yang baik dapat mengurangi kemungkinan diserang